Una solución 360º que cubre todo el ciclo de vida de la gestión de identidad y acceso

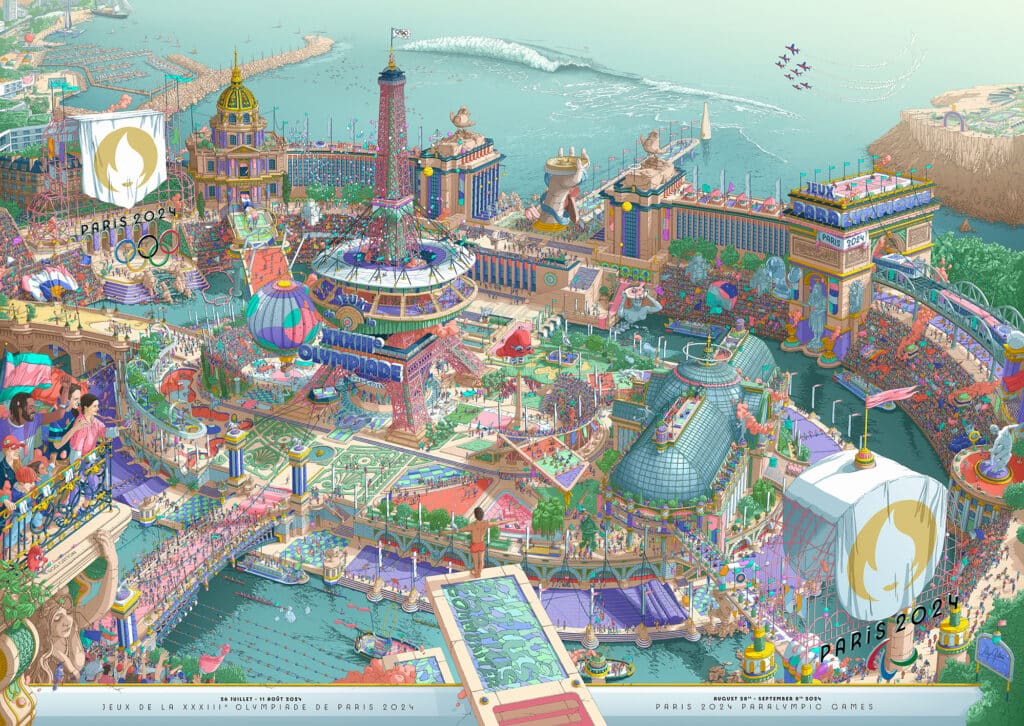

Veridas Flow es una plataforma integral que garantiza un acceso seguro y conveniente a espacios físicos. A través de un proceso de registro con verificación de identidad, los usuarios pueden acceder a diversos espacios utilizando terminales biométricos. La plataforma se integra perfectamente con los principales sistemas de control de acceso, sistemas de ticketing, entidades gubernamentales y más, permitiendo una amplia variedad de casos de uso. Además, permite la gestión de identidades y análisis de inteligencia empresarial a través de software que centraliza toda la información en tiempo real, optimizando recursos y facilitando la toma de decisiones informadas para las empresas.

Conoce los nuevos terminales biométricos faciales: Play y ZeroData

Play: Con una pantalla de 10 pulgadas, Play ofrece experiencias de acceso personalizadas, seguras y de máxima conveniencia en entornos tanto interiores como exteriores. Soporta más de 100.000 usuarios por terminal, siendo una solución escalable para cualquier necesidad. Optimiza la gestión de acceso desde el inicio para crear experiencias memorables y maximizar los ingresos.

ZeroData: Con un lector de QR biométrico (ZeroData ID), ZeroData permite a los usuarios llevar consigo su información biométrica sin almacenar ningún dato en el terminal, convirtiéndose en la solución ideal para accesos a lugares de alta seguridad (doble factor de autenticación), lugares con más de 200.000 usuarios y para instalaciones donde la privacidad es esencial. Está diseñado tanto para espacios exteriores como interiores y permite el acceso a usuarios ilimitados.

¿Por qué elegir Veridas Flow? Los beneficios son claros

Con más de 80 clientes globales utilizando la plataforma Veridas Flow diariamente, los beneficios son evidentes en diversos escenarios. Desde el acceso a eventos, estadios y clubes deportivos, hasta la mejora de la experiencia del usuario y la seguridad en edificios corporativos y salas de juego, Veridas Flow está revolucionando el control de acceso.

- El balance perfecto entre la hospitalidad y seguridad: Veridas Flow combina seguridad de primera clase con una experiencia de usuario excepcional, permitiendo un acceso fácil y seguro incluso en entornos de alta seguridad.

- Plataforma de identidad y acceso 360º: Nuestra plataforma integral gestiona todo, desde el registro hasta el control de acceso, la gestión de datos y la inteligencia empresarial.

Vinculando el mundos físico y digital: Veridas Flow integra sin problemas el acceso físico y digital, permitiendo la verificación de identidad unificada para ambos entornos y mejorando la seguridad y la comodidad del usuario. - Tecnología 100% propietaria y líder: La tecnología totalmente propietaria garantiza una integración perfecta, un control óptimo y una respuesta rápida a las necesidades del cliente sin depender de proveedores externos.

- Una Plataforma, Diferentes Entornos: Flow está diseñada para diversos casos de uso y admite varios métodos de autenticación y opciones de almacenamiento de datos respaldados por una potente inteligencia empresarial.

Cumplimiento Normativo y Seguridad

Todos los sistemas de Veridas operan con la participación activa del usuario (sensor de proximidad o QR biométrico) y se basan en el consentimiento del usuario. La plataforma cuenta con las siguientes certificaciones:

- Protección de Datos y Privacidad: GDPR (Reglamento General de Protección de Datos) y RIA (Reglamento de Inteligencia Artificial).

- Calidad y Seguridad: ISO 27001 (Sistema de Gestión de Seguridad de la Información), SOC 2 (Controles de Organización de Servicios).

- Certificaciones Técnicas y de Rendimiento: Top NIST (Instituto Nacional de Estándares y Tecnología), iBeta Nivel 1 y 2 (Certificación de Pruebas Biométricas).

Liderando el Camino en Innovación de Control de Acceso

Con esta nueva gama de terminales biométricos, Veridas Flow continúa liderando la innovación en seguridad y gestión de acceso. La empresa se adapta a las necesidades modernas, ofreciendo soluciones robustas y estéticamente integradas que proporcionan mayor seguridad, durabilidad y comodidad para el usuario.

]]>Una sólida solución de verificación de identidad (IDV) y métodos de autenticación pueden mejorar significativamente la seguridad y agilizar la experiencia de los usuarios. En esta sesión de preguntas y respuestas se analizarán las principales amenazas y cómo podemos mitigar estos riesgos.

¿Cómo funcionan la venta de entradas falsas?

Los grandes eventos atraen varios tipos de ciberamenazas:

- Estafas de phishing: Los estafadores envían correos electrónicos falsos o crean sitios web falsos para engañarle y hacerle compartir información personal. Pueden ofrecer entradas de última hora u ofertas de acceso exclusivo.

- Robo de identidad: Con tantas transacciones, los delincuentes pueden robar su información personal para comprar entradas fraudulentas o venderlas en Internet.

- Ataques de ransomware: Estos ataques bloquean tus datos hasta que pagas un rescate. Suelen comenzar con correos electrónicos de phishing.

- Ataques de denegación de servicio (DoS): Estos ataques sobrecargan de tráfico los sitios web, provocando su caída. Pueden afectar a sistemas de venta de entradas, sitios oficiales de eventos o portales de noticias.

- Estafas con entradas falsas y alquileres: Los estafadores crean sitios web falsos en los que venden entradas o alquileres falsos, lo que provoca pérdidas económicas y decepción.

Fraudes de entradas a tener en cuenta en 2024

Las estafas de entradas varían según los distintos sectores debido a los rasgos característicos y las vulnerabilidades de un sector. Algunos tipos comunes de estafas con entradas en diversos sectores son los siguientes:

Estafa de entradas para deportes y eventos

- Fraude de abonos de temporada: Estafadores que venden abonos de temporada falsos o entradas no autorizadas para un solo partido.

- Estafas en el mercado secundario: Actividades fraudulentas en mercados secundarios donde se compran y venden entradas.

- Estafas con entradas premium: Venta de asientos VIP o premium inexistentes a precios elevados.

Estafa de entradas de conciertos

- Entradas falsificadas: Se venden entradas falsas a clientes desprevenidos. Normalmente, son indistinguibles de las originales.

- Entradas duplicadas: Un único fraude de entradas de concierto auténticas se vende a muchas personas.

- Entradas inexistentes: Los estafadores venden entradas para eventos que nunca se celebraron o a los que no tienen acceso.

- Sitios de reventa de ticket falsos: Sitios fraudulentos creados para aparecer como sitios de reventa legítimos.

- Estafas con boletines de phishing: Correos electrónicos u otros mensajes que aparentan ofrecer entradas pero que son estafas de phishing para obtener información identificativa.

Estafa con billetes de avión y fraude con billetes de avión

- Sitios Web de reservas falsos: Sitios web de enumeraciones pero que funcionan bajo la apariencia de una agencia de viajes o aerolínea legítima para embaucar al cliente para que reserve un viaje asintomático.

- Bait-and-Switch: Anuncio de tarifas bajas, que no existen en absoluto, y cambio a otras más altas una vez que la víctima está comprometida.

- Fraude de reventa: Venta de billetes usados o cancelados.

- Correos electrónicos falsos de confirmación de billetes de avión: Correos electrónicos que parecen confirmaciones de reserva reales, pero que incluyen información falsa o enlaces maliciosos.

Fraude de entradas para festivales y carnavales

- Sitios web falsos de festivales: Consiste en crear todo un sitio web falso que imita un festival real y recaudar dinero por entradas que no existirían.

- Estafas en redes sociales: Ofertas fraudulentas que se publican en las redes sociales; la mayoría de las veces se utilizan cuentas secuestradas para que parezcan más creíbles.

- Estafas de descuentos de grupo: Se anuncia un descuento de grupo con el fin de recaudar dinero y luego desaparecer.

¿Cómo evitar las estafas de tickets falsos?

La tecnología es crucial para luchar contra el fraude y mejorar la experiencia del usuario:

- Soluciones basadas en IA: La IA detecta y responde a actividades sospechosas, combatiendo el fraude mediante el análisis de patrones y la identificación de anomalías.

- Verificación biométrica: Proporcionan una forma segura de verificar identidades, combatiendo el fraude en espacios digitales y físicos.

- Prevención del fraude: Las tecnologías biométricas detectan deepfakes y verifican la autenticidad de la identidad, minimizando los riesgos de fraude.

- Mayor seguridad en los estadios: La verificación biométrica garantiza que solo los usuarios verificados accedan a los recintos, mejorando la seguridad.

- ZeroData ID: Los usuarios son dueños de sus datos, lo que garantiza la forma más segura y privada de protección de la información personal. Vea cómo facilitamos el acceso de 12.000 personas a la Jura de Bandera de la Guardia Civil en 2024 con nuestra solución ZeroData ID.

¿Cuál es el futuro de la venta de entradas para eventos?

Las soluciones biométricas como IDV y la autenticación facial pueden mejorar la experiencia de los aficionados y los procesos de gestión:

- Reconocimiento facial para la entrada: Implemente el reconocimiento facial en los puntos de entrada para verificar rápidamente a los asistentes, reduciendo los accesos no autorizados y las colas de espera.¡

- Sistemas integrados de venta de entradas: Vincule IDV con las plataformas de venta de tickets para una verificación perfecta desde la compra de la entrada hasta el acceso al estadio.

- Pago con manos libres: Active sistemas de pago facial para realizar cómodas transacciones sin teléfonos ni carteras, evitando la venta a menores con estimación de la edad si es necesario.

- Gestión de empleados: Utilice la autenticación biométrica para garantizar que sólo los empleados autorizados acceden a las distintas áreas, cumpliendo la normativa de fichaje.

]]>

Tipos de Ataques de Fraude de Identidad

El fraude de identidad se puede categorizar en dos tipos principales:

- Ataques de Presentación: Involucran al atacante presentando pruebas falsificadas directamente a la cámara del dispositivo de captura, como fotocopias, capturas de pantalla u otras formas de suplantación para engañar al sistema.

- Ataques de Inyección: Son más sofisticados, donde el atacante introduce pruebas falsas directamente en el sistema sin usar la cámara. Esto a menudo implica manipular los canales de captura de datos o comunicación.

Tipos de ataques de inyección

Los ataques de inyección relacionados con la verificación de identidad pueden explotar la forma en que las aplicaciones manejan entradas multimedia como imágenes, videos y audio. Aquí algunos tipos específicos de ataques de inyección en este contexto:

- Ataques de Inyección de Documentos: Utilizan documentos de identidad robados, falsificados o manipulados. Los atacantes pueden introducir pasaportes falsificados, licencias de conducir u otros documentos de identificación en el sistema de verificación subiendo documentos alterados o usando software para crear versiones falsificadas de identificaciones legítimas.

- Ataques de Inyección de Selfies: Ocurren cuando los atacantes envían selfies alterados o falsos al sistema de verificación de identidad, utilizando imágenes pregrabadas, fotos manipuladas o rostros generados sintéticamente (deepfakes) que coinciden con los documentos de identidad robados. También pueden emplear técnicas de manipulación de imágenes para ajustar la iluminación, ángulos u otros atributos para eludir la detección de vida.

- Ataques de Inyección de Videos: Los atacantes introducen videos pregrabados o manipulados en lugar de transmisiones de video en vivo, incluyendo deepfakes o videos editados para imitar la interacción en tiempo real. Al inyectar estos videos, los atacantes buscan engañar las funciones de reconocimiento facial y detección de vida del sistema de verificación.

- Ataques de Inyección de Voz: Involucran el envío de grabaciones de voz falsificadas o manipuladas, usando muestras de voz robadas, voces sintéticas generadas mediante algoritmos de aprendizaje profundo o grabaciones alteradas para hacerse pasar por el usuario legítimo.

- Manipulación de Canales de Datos: Los atacantes manipulan los canales de captura de datos o comunicación para inyectar información falsa directamente en el sistema, interceptando y alterando paquetes de datos durante la transmisión o usando herramientas de software para insertar datos fraudulentos.

Para defenderse contra estos ataques, las aplicaciones deben implementar una validación de entrada robusta, sanitizar todas las entradas multimedia, emplear bibliotecas seguras para procesar archivos multimedia y utilizar medidas de seguridad exhaustivas. Veridas ha identificado con éxito varios tipos de intentos de ataque de inyección, incluyendo el uso de cámaras virtuales para inyectar pruebas de identidad falsas y técnicas de morphing.

|

|

|

Detección de Ataques de Inyección con Soluciones Veridas

Veridas emplea un conjunto completo de medidas de seguridad diseñadas para detectar y prevenir ataques de inyección. A continuación, se detallan los métodos clave utilizados:

- Seguridad de API: Veridas utiliza mecanismos de seguridad robustos para prevenir invocaciones no autorizadas de las APIs, que podrían usarse para inyectar contenido malicioso. Estos incluyen el uso de api-key y filtros de IP, entre otros protocolos avanzados de seguridad.

- Detección de Cámaras Virtuales: El sistema puede detectar el uso de cámaras falsas (e.g., cámaras virtuales). Esta capacidad asegura que las imágenes o videos inyectados en el sistema a través de una cámara virtual, como si hubieran sido capturados por una cámara real, sean identificados y bloqueados.

- Detección de Ataques Man-in-the-Middle: Los sistemas de Veridas son capaces de detectar instancias donde las imágenes han sido interceptadas y alteradas antes de ser procesadas por los motores biométricos. Esto incluye la detección de cambios debido a manipulación digital, compresión, alteración de formato y recorte.

- Técnicas de Business Intelligence: Se monitorean docenas de parámetros para asegurar la integridad del proceso de verificación de identidad. Estas verificaciones confirman que el proceso se ejecuta de extremo a extremo en el mismo dispositivo, evitando cualquier evidencia inyectada directamente en el sistema.

Ejemplo de Ataque de Inyección

Pongamos un ejemplo ficticio: una empresa de servicios financieros de Estados Unidos reconocida en todo el mundo fue víctima de un sofisticado ataque de inyección dirigido a su proceso de verificación de identidad. Los atacantes aprovecharon una vulnerabilidad en los protocolos de tratamiento de datos de la empresa, lo que les permitió inyectar documentos de identidad falsificados y selfies manipulados directamente en el sistema de verificación.

El ataque consistió en interceptar las transmisiones de datos y utilizar deepfakes de alta calidad y fotos editadas para crear identidades fraudulentas de aspecto realista. A pesar de que la empresa utilizaba medidas de detección de liveness, los atacantes burlaron estas defensas con vídeos pregrabados que imitaban interacciones en tiempo real. Se crearon más de 5.000 cuentas fraudulentas, lo que provocó pérdidas financieras directas superiores a 10 millones de dólares.

Esta brecha provocó importantes pérdidas económicas y daños a la reputación de la empresa. La confianza de los clientes cayó en picado y la empresa registró un descenso del 20% en el registro de nuevas cuentas. El incidente puso de manifiesto la necesidad de mejorar el cifrado, las tecnologías avanzadas de detección de actividad y la supervisión continua para evitar ataques similares en el futuro. Desde entonces, la empresa ha aplicado estas medidas para restablecer la confianza y garantizar la seguridad de su proceso de verificación de identidad.

Mitigación de Amenazas de Deepfakes

Los deepfakes presentan un desafío significativo debido a su capacidad para crear imágenes o videos altamente realistas pero falsos. Veridas emplea algoritmos especializados para detectar deepfakes tanto en documentos de identidad como en selfies, complementando las medidas anti-inyección. Estos algoritmos trabajan junto con otras técnicas de seguridad para asegurar que el sistema pueda identificar y rechazar con precisión los intentos de deepfake.

Cumplimiento Normativo y Certificaciones

Las soluciones de Veridas no solo son robustas en sus capacidades tecnológicas, sino que también cumplen con rigurosos estándares regulatorios. En España, por ejemplo, el Centro Criptológico Nacional (CCN) estableció directrices para evaluar herramientas de identificación por video, exigiendo la detección de varios intentos de robo de identidad, incluyendo deepfakes. Veridas ha logrado una tasa de error del 0% en estas evaluaciones, demostrando la eficacia de sus medidas de seguridad.

Conclusión

Los ataques de inyección y las amenazas de deepfake representan riesgos significativos para los sistemas de verificación de identidad biométrica. Sin embargo, con técnicas avanzadas de detección y medidas de seguridad robustas, Veridas asegura que sus soluciones permanezcan seguras y confiables. Empleando estrategias integrales como la seguridad de API, la detección de cámaras virtuales y algoritmos especializados de detección de deepfakes, Veridas se encuentra a la vanguardia en la protección contra intentos sofisticados de fraude de identidad.

]]>El modelo Zero Trust, o “Confianza Cero”, desafía la noción tradicional de seguridad informática, donde se asumía que las amenazas solo provenían del exterior de una red.

En lugar de confiar ciegamente en usuarios y dispositivos dentro de la red corporativa, este enfoque asume que cualquier actor, interno o externo, podría ser malicioso.

Por lo tanto, cada solicitud de acceso, ya sea de un usuario, dispositivo o aplicación, se verifica exhaustivamente.

En el corazón del modelo Zero Trust se encuentra la idea de que la confianza debe ganarse continuamente en lugar de ser otorgada de antemano.

Para lograr esto, se implementan medidas de seguridad granulares y multifactoriales en cada punto de acceso a los recursos de la red.

Esto incluye la autenticación de usuarios, el monitoreo constante del tráfico de red, la segmentación de la red en microperímetros y la aplicación de políticas de acceso estrictas.

Esta aproximación ofrece una protección más robusta contra las amenazas modernas, como los ataques de phishing, el malware y las violaciones de datos.

Además, permite una mayor flexibilidad y movilidad para los usuarios, ya que no están limitados a acceder a la red desde una ubicación física específica.

En resumen, el modelo Zero Trust se trata de cambiar el paradigma de seguridad de “confiar, pero verificar” a “nunca confiar, siempre verificar”, lo que ayuda a las organizaciones a estar mejor preparadas para enfrentar los desafíos de seguridad en un mundo digital en constante evolución.

Razones principales para implementar Zero Trust

En la era digital actual, las empresas se enfrentan a un panorama de amenazas digitales cada vez más complejo. Los métodos tradicionales de seguridad basados en la creación de un perímetro alrededor de la red corporativa ya no son suficientes.

Los delincuentes son cada vez más sofisticados y buscan constantemente nuevas formas de infiltrarse en las redes.

Estas son las 5 razones principales por las que implementar Zero Trust en tu empresa:

- Mayor protección contra las amenazas: Zero Trust elimina la idea de que una vez dentro del perímetro, un usuario o dispositivo es seguro. Asumiendo que nada es de confianza, se verifica continuamente la identidad y el acceso de cada usuario y dispositivo a los recursos de la empresa. Esto ayuda a detener las amenazas en seco, incluso si ya han logrado ingresar a la red.

- Reducción del riesgo de brechas de datos: Las brechas de datos son cada vez más comunes y costosas. Zero Trust puede ayudar a reducir significativamente el riesgo de una brecha al limitar el acceso a los datos confidenciales solo a los usuarios y dispositivos que los necesitan.

- Mejorar el cumplimiento normativo: Muchas regulaciones de cumplimiento de datos, como GDPR y CCPA, requieren que las empresas implementen medidas de seguridad robustas. Zero Trust es un marco de seguridad integral que puede ayudar a las empresas a cumplir con estas regulaciones.

- Mayor agilidad y flexibilidad: Zero Trust permite a las empresas ser más ágiles y flexibles. Facilita el trabajo remoto, el uso de dispositivos personales y la adopción de nuevas tecnologías, como la nube.

- Mejor experiencia del usuario: Zero Trust puede ayudar a mejorar la experiencia del usuario al reducir la necesidad de contraseñas complejas y autenticaciones constantes. Los usuarios pueden acceder a los recursos que necesitan de forma rápida y segura, sin tener que recordar múltiples contraseñas o pasar por procesos de autenticación engorrosos.

Zero Trust es un enfoque de seguridad moderno que puede ayudar a las empresas a proteger sus datos, cumplir con las regulaciones y mejorar la experiencia del usuario. Si estás buscando una forma de mejorar la seguridad de tu empresa, Zero Trust es una excelente opción a considerar.

¿Cuáles son los 5 principios de Zero Trust?

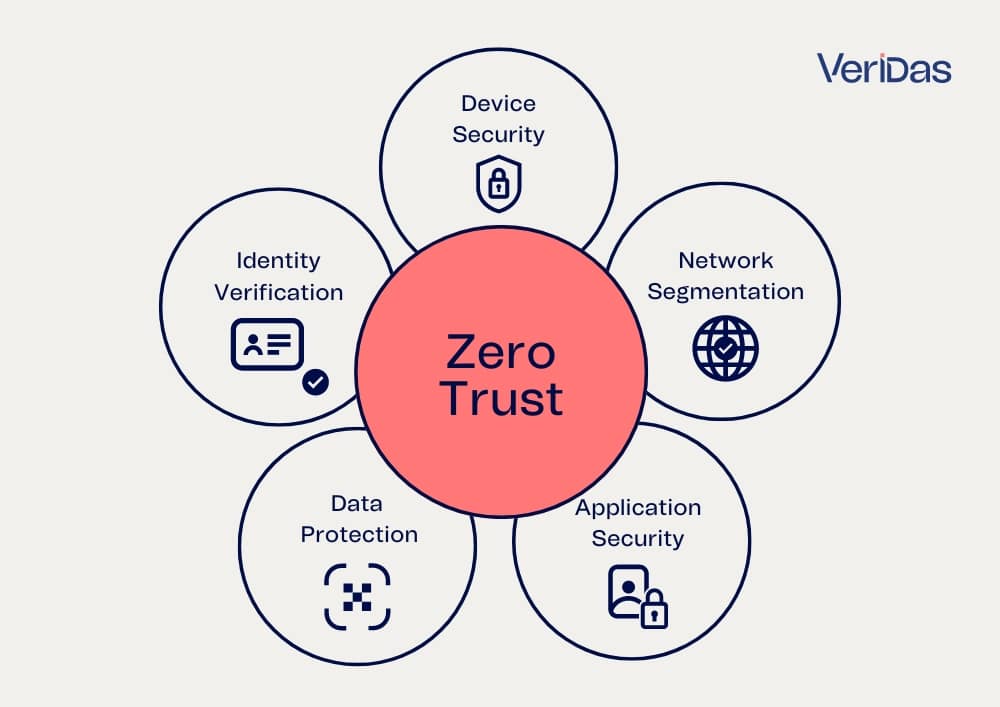

El modelo de Zero Trust se basa en cinco pilares fundamentales que, colectivamente, mejoran la postura de seguridad de una organización. Estos pilares son:

- Verificación de la identidad: Este pilar hace hincapié en la importancia de verificar la identidad de los usuarios, dispositivos y servicios antes de conceder acceso a los recursos. Implica métodos de autenticación sólidos, incluida la autenticación multifactor (MFA), para garantizar que sólo las entidades legítimas puedan acceder a la red.

- Seguridad de los dispositivos: Garantizar que los dispositivos que acceden a la red son seguros es crucial. Este pilar incluye comprobar la postura de seguridad de los dispositivos, como su conformidad con las políticas de seguridad y su estado de salud. A los dispositivos que no cumplen las normas de seguridad se les deniega o restringe el acceso.

- Segmentación de la red: También conocido como microsegmentación, este pilar consiste en dividir la red en segmentos más pequeños y aislados. Cada segmento está protegido individualmente, lo que limita la capacidad de los atacantes para moverse lateralmente dentro de la red si violan un segmento.

- Seguridad de las aplicaciones: Este pilar garantiza que las aplicaciones sean seguras y sólo puedan acceder a ellas los usuarios autenticados y autorizados. Los controles a nivel de aplicación, como las listas blancas de aplicaciones y la protección en tiempo de ejecución, ayudan a salvaguardar las aplicaciones de accesos no autorizados y vulnerabilidades.

- Protección de datos: La protección de los datos sensibles es un componente esencial de la confianza cero. Este pilar implica cifrar los datos tanto en reposo como en tránsito, así como aplicar estrictos controles de acceso. Los datos se clasifican en función de su sensibilidad, y el acceso se concede en función de la necesidad de conocerlos.

En conjunto, estos pilares garantizan una estrategia de defensa sólida y multicapa, que minimiza el riesgo de infracciones y mejora la seguridad general.

Beneficios destacados de la arquitectura Zero Trust

La arquitectura Zero Trust, aplicada a un entorno de verificación de identidad como el de Veridas, ofrece ventajas significativas:

- Mayor seguridad: Zero Trust elimina la confianza implícita y verifica continuamente la identidad de cada usuario, dispositivo y solicitud. Esto reduce drásticamente el riesgo de accesos no autorizados y violaciones de datos, incluso si un atacante logra ingresar al sistema.

- Protección contra ataques sofisticados: Zero Trust es efectivo contra ataques avanzados como el phishing, malware y ransomware, ya que verifica la identidad en cada paso de la interacción, no solo al inicio.

- Cumplimiento normativo simplificado: Zero Trust facilita el cumplimiento de regulaciones de privacidad de datos como GDPR y CCPA, al garantizar que solo los usuarios autorizados accedan a la información confidencial.

- Mayor escalabilidad y flexibilidad: Zero Trust se adapta perfectamente a entornos en constante cambio, como aquellos con muchos usuarios remotos o dispositivos IoT, ya que permite un acceso seguro desde cualquier lugar.

- Experiencia de usuario fluida: Zero Trust no requiere contraseñas complejas ni autenticaciones constantes, mejorando la experiencia del usuario al tiempo que mantiene la seguridad.

Importancia del modelo de seguridad Zero Trust

El modelo de seguridad Zero Trust es fundamental en la verificación de identidad de los usuarios debido a su enfoque en la autenticación continua y granular.

En lugar de confiar en la identidad de un usuario basándose únicamente en credenciales estáticas como contraseñas, Zero Trust requiere una validación constante de la identidad a lo largo de toda la sesión de acceso.

Esto se logra mediante métodos de autenticación multifactoriales, análisis de comportamiento y otros controles de seguridad dinámicos.

Al implementar Zero Trust, las organizaciones pueden asegurarse de que solo los usuarios legítimos tengan acceso a los recursos de la red, incluso si las credenciales han sido comprometidas o si se está produciendo una actividad sospechosa.

Esto ayuda a prevenir intrusiones no autorizadas y protege los datos sensibles de la organización contra accesos indebidos.

Implementación de una arquitectura Zero Trust con Veridas

La implementación de una arquitectura Zero Trust con las soluciones de Veridas implica aprovechar su tecnología de verificación de identidad robusta y adaptable para establecer un entorno de confianza cero en el acceso a los recursos de una organización.

Veridas ofrece una gama de soluciones que pueden integrarse fácilmente en la infraestructura existente para fortalecer la autenticación de usuarios en cada punto de acceso.

Por ejemplo, Veridas proporciona soluciones de biometría avanzada, como reconocimiento facial y reconocimiento de voz, que pueden utilizarse para una autenticación multifactorial sólida y continua.

Estas tecnologías permiten verificar la identidad de los usuarios de manera rápida y precisa, mitigando el riesgo de accesos no autorizados incluso si las credenciales han sido comprometidas.

Además, Veridas ofrece herramientas de análisis de comportamiento que pueden monitorear constantemente la actividad de los usuarios en la red y detectar anomalías o actividades sospechosas.

Esto permite una respuesta proactiva a posibles amenazas y una adaptación dinámica de las políticas de acceso según el nivel de confianza de cada usuario.

En resumen, la implementación de una arquitectura Zero Trust con las soluciones de Veridas implica integrar tecnologías avanzadas de verificación de identidad y análisis de comportamiento para establecer un entorno de seguridad donde la confianza se gane continuamente y se verifique constantemente en cada interacción de usuario.

Ejemplo de solución Zero Trust

La seguridad Zero Trust, cuando se aplica a soluciones como el Voice Shield de Veridas, garantiza que cada interacción de voz se autentifica continuamente para proteger contra deepfake y otros fraudes basados en audio. Esta solución implica la verificación en tiempo real de la autenticidad de la voz sin depender del registro o consentimiento del usuario, reduciendo así la fricción.

Voice Shield aprovecha algoritmos avanzados de IA para distinguir entre voces auténticas y fraudulentas mediante el análisis de propiedades específicas de la voz.

Este enfoque está en consonancia con los principios de confianza cero, ya que trata todas las interacciones de voz como potencialmente no fiables y requiere una verificación continua para proteger las comunicaciones confidenciales y evitar el fraude.

]]>

En esencia, permite al probador demostrar el conocimiento de un hecho o secreto sin divulgar el contenido real de dicho conocimiento. Este concepto garantiza la privacidad y la confidencialidad a la vez que asegura la corrección.

En una interacción ZKP, el verificador puede convencerse de la veracidad de una afirmación sin obtener ningún conocimiento sobre los datos subyacentes o el proceso de cálculo.

Esta propiedad hace que la ZKP tenga un valor incalculable en diversos campos, como la tecnología biométrica o blockchain, donde permite validar transacciones sin exponer información sensible.

Al adoptar la ZKP, las partes pueden autenticar las afirmaciones y transacciones de los demás de forma segura, mejorando la confianza y la privacidad en las interacciones digitales.

En este artículo, analizamos las principales ventajas de Zero-Knowledge Proof y cómo la tecnología de Veridas permite verificar de forma segura y confidencial la información de los usuarios mediante sistemas biométricos.

¿Qué es Zero Knowledge Encryption?

El cifrado de conocimiento cero (ZKE, por sus siglas en inglés) es un sofisticado método de criptografía en el que los datos se codifican de forma segura de tal modo que se permite su verificación sin revelar ningún detalle sobre su contenido.

A diferencia del cifrado convencional, en el que se necesitan claves de descifrado para desbloquear los datos, ZKE permite la verificación sin ningún acceso a la información real. Esto garantiza la máxima confidencialidad, al tiempo que permite la autenticación de los datos.

ZKE resulta muy útil en situaciones en las que es fundamental preservar la privacidad de los datos, como la comunicación segura o el almacenamiento de datos.

Gracias a ZKE, las partes pueden intercambiar información confidencial con total seguridad, confiando en que sus datos permanecen protegidos de miradas indiscretas o revelaciones no autorizadas.

Zero-knowledge explicado con ejemplos

Así es como funciona Zero-knowledge explicado con el ejemplo de la tecnología ZeroData ID de Veridas:

ZeroData ID de Veridas aprovecha ZKP convirtiendo datos biométricos (como un selfie) en un vector biométrico irreversible. Este vector, cifrado e incrustado en un código QR, verifica la identidad sin almacenar ningún dato sensible, garantizando la privacidad del usuario y el cumplimiento de la normativa.

El usuario escanea el código QR biométrico utilizando un dispositivo compatible, como un lector facial, un smartphone o un ordenador. Una vez escaneado, el código QR biométrico se descifra y se extrae su contenido.

Veridas captura la imagen del usuario y la transforma en tiempo real en un vector biométrico, que se compara con el vector biométrico almacenado en el código QR.

El dispositivo realiza una comparación 1:1 para establecer una coincidencia. Si los datos biométricos coinciden con el vector biométrico almacenado y se valida la información contextual, el usuario obtiene acceso al servicio, lugar o transacción deseados.

¿Cómo funciona la prueba de conocimiento cero?

La Prueba de Conocimiento Cero (PCC) es como demostrar que puedes resolver un rompecabezas sin revelar la solución. Imagina que tienes un amigo que afirma que puede abrir cualquier cerradura de combinación. En lugar de mostrarte la combinación, te pide que pongas una cerradura y luego, sin ver la combinación, la abre. Puedes confirmar que la ha abierto, pero sigues sin saber la combinación. En este caso, tu amigo demuestra su habilidad sin revelar el secreto.

En el mundo digital, ZKP funciona de forma similar. Por ejemplo, en un sistema de autenticación de contraseñas, en lugar de transmitir la contraseña, un protocolo ZKP permite al usuario demostrar que la conoce sin compartirla. De este modo, el sistema puede verificar la identidad del usuario sin exponer la contraseña a posibles fisgones. El protocolo ZKP garantiza la privacidad y la seguridad al tiempo que permite la autenticación, lo que lo convierte en una poderosa herramienta de ciberseguridad y criptografía.

Tipos de Zero Knowledge Proof

Las Pruebas de Conocimiento Cero (PCE) son de varios tipos, cada uno con su propia forma de demostrar el conocimiento sin revelar información.

- Pruebas interactivas de conocimiento cero: En un escenario como el del juego de la concha, en el que un amigo esconde una bola debajo de una de las tres tazas, y eligiendo tazas repetidamente y haciendo que tu amigo las revele vacías, te convences de la ubicación de la bola sin que tu amigo te la muestre nunca. Este proceso interactivo demuestra el conocimiento-cero.

- Pruebas no interactivas de conocimiento-cero: Imagina una caja sellada que contiene un puzzle resuelto, y afirmas que lo has resuelto sin abrir la caja. Al presentar la caja sellada, un tercero verifica su afirmación sin ver la solución del puzzle. Esto demuestra el conocimiento cero sin interacción.

En la verificación de la identidad digital, este tipo de pruebas de conocimiento-cero permiten a los usuarios autenticarse sin revelar información sensible, lo que garantiza la seguridad de las transacciones y la privacidad.

Ventajas del Zero Knowledge Proof

Al permitir la verificación sin revelación completa, las ZKP ofrecen una mayor privacidad, seguridad y confianza en las transacciones digitales.

Este enfoque innovador ha atraído una gran atención en diversos sectores, como la ciberseguridad, la tecnología blockchain y la privacidad de los datos, debido a su potencial para revolucionar la forma en que se maneja y autentica la información sensible en entornos digitales.

- Mayor privacidad: Las ZKP permiten a las personas demostrar el conocimiento o la posesión de información sin revelar los datos reales, preservando así la privacidad.

- Mayor seguridad: Al permitir la autenticación y verificación sin transmitir datos sensibles, las ZKP reducen el riesgo de violación de datos y de acceso no autorizado.

- Mayor confianza: Proporcionan una prueba verificable de la identidad o las credenciales sin revelarlas por completo, lo que fomenta la confianza en las transacciones y comunicaciones en línea.

- Cumplimiento de la normativa: Ayudan a las organizaciones a cumplir con las normativas de privacidad minimizando la exposición de datos personales, alineándose con los requisitos de protección de datos.

- Autenticación eficiente: Agilizan los procesos de autenticación proporcionando un método seguro y eficaz para demostrar la identidad o la propiedad sin necesidad de compartir muchos datos.

- Versatilidad: Las ZKP pueden aplicarse en varios casos de uso, incluidos blockchain, sistemas de autenticación y canales de comunicación seguros, ofreciendo versatilidad en la mejora de la seguridad y la privacidad.

Casos de uso con Zero Knowledge Proof

Las pruebas de conocimiento cero permiten a las personas demostrar atributos o cualificaciones específicos manteniendo la privacidad de la información sensible, lo que mejora la seguridad y la confianza en los procesos de verificación de identidad digital.

- Autenticación biométrica: Las pruebas de conocimiento cero pueden utilizarse para verificar datos biométricos como el reconocimiento facial o de voz sin exponer la información biométrica en bruto. Por ejemplo, un usuario puede demostrar que posee un rostro válido a efectos de autenticación sin revelar el propio rostro.

- Autenticación sin contraseñas: En lugar de transmitir contraseñas a través de una red, los usuarios pueden demostrar que conocen la contraseña mediante una prueba de conocimiento cero. Por ejemplo, un usuario puede demostrar que conoce su contraseña sin revelar la propia contraseña al iniciar sesión en una cuenta en línea.

- Verificación de edad: En los casos en los que se requiere la verificación de la edad, las personas pueden demostrar que son mayores de cierta edad sin revelar su fecha de nacimiento exacta. Por ejemplo, una persona puede demostrar que tiene más de 18 años para acceder a contenidos restringidos por edad sin revelar su fecha de nacimiento.

- Cumplimiento de KYC: Las pruebas de conocimiento cero pueden facilitar el cumplimiento de la normativa “Conozca a su cliente” (KYC) en los servicios financieros sin compartir información personal sensible. Por ejemplo, las personas pueden demostrar que cumplen los requisitos de conocimiento del cliente, como la residencia o la ciudadanía, sin revelar su dirección completa o su número nacional de identidad.

- Verificación de credenciales: Las pruebas de conocimiento cero pueden utilizarse para verificar credenciales a través de wallets de identidad como títulos educativos, documentos oficiales o certificaciones profesionales sin revelar los detalles específicos. Por ejemplo, un solicitante de empleo puede demostrar que posee un título relevante sin revelar la institución exacta o el año de graduación.

Prueba de Conocimiento Cero vs Zero Trust

Zero Knowledge Proof (ZKP) y Zero Trust son dos conceptos distintos en el ámbito de la ciberseguridad, aunque con algunas similitudes.

ZKP es un protocolo criptográfico que permite a una parte demostrar la validez de una declaración a otra parte sin revelar ninguna información adicional más allá de la veracidad de la declaración. Garantiza la privacidad y la confidencialidad al tiempo que ofrece garantías de corrección, y se utiliza habitualmente en procesos de autenticación en los que una parte necesita verificar la identidad sin compartir datos sensibles.

Por otro lado, la confianza cero es un marco de seguridad que asume que no se debe confiar por defecto en ninguna entidad, ya sea dentro o fuera de la red de una organización.

En lugar de confiar en un modelo de seguridad basado en el perímetro, Zero Trust exige la verificación continua de la identidad y el dispositivo de cada entidad, independientemente de su ubicación o acceso a la red. Aplica estrictos controles de acceso y principios de mínimo privilegio, tratando cada intento de acceso como potencialmente malicioso hasta que se demuestre lo contrario.

Mientras que ZKP se centra en demostrar afirmaciones sin revelar información, Zero Trust se centra en verificar y validar continuamente las identidades y los intentos de acceso. Ambos conceptos pretenden mejorar la seguridad y la privacidad en los entornos digitales, aunque a través de enfoques y mecanismos diferentes.

¿Cómo implantar una prueba de conocimiento cero?

La implementación de las Pruebas de Conocimiento Cero (ZKP) implica varios pasos clave para garantizar la verificación segura y eficiente de la información sin revelar datos sensibles. En primer lugar, hay que definir la afirmación que se quiere demostrar y elegir un protocolo criptográfico adecuado para la ZKP. Esto podría implicar la selección de una ZKP interactiva o no interactiva en función de la aplicación.

A continuación, determine el problema matemático subyacente o la primitiva criptográfica que servirá de base para la demostración. Algunas primitivas comunes son los logaritmos discretos, los pares de curvas elípticas o las funciones hash. A continuación, diseñe el protocolo ZKP para demostrar el conocimiento de una solución al problema elegido sin revelar la propia solución.

Desarrollar algoritmos y procedimientos para que el probador y el verificador interactúen de forma segura. Esto incluye la generación de compromisos criptográficos, la construcción de pruebas y la verificación de su validez. Implementar estos algoritmos utilizando prácticas de programación seguras y bibliotecas criptográficas.

Probar a fondo la aplicación para garantizar su corrección, seguridad y eficacia. Esto puede implicar interacciones simuladas entre el probador y el verificador, así como un análisis riguroso de la complejidad computacional y las propiedades de seguridad.

Por último, despliegue la implementación de ZKP en el entorno de aplicación deseado, asegurándose de que se integra perfectamente con los sistemas y procesos existentes. Supervise su rendimiento y seguridad a lo largo del tiempo y actualícelo cuando sea necesario para solucionar cualquier vulnerabilidad o problema de rendimiento.

Con una cuidadosa planificación e implementación, las Pruebas de Conocimiento Cero pueden desplegarse eficazmente para mejorar la privacidad y la seguridad en diversas aplicaciones digitales.

]]>Leire será galardonada junto a Melissa Conley, de la TSA, Heather Haller, del FBI, y Caitlin Kneapler, del DHS, todas las cuales han mejorado significativamente la seguridad mundial. La ceremonia de entrega de premios tendrá lugar en la cumbre SIA GovSummit, que se celebrará el 21 de mayo en Washington, D.C., un evento que reúne a los mejores profesionales de los sectores público y privado para debatir cuestiones críticas de seguridad.

SIA es la principal asociación comercial de proveedores mundiales de soluciones de seguridad. Con más de 1.400 empresas miembros, SIA desempeña un papel fundamental en la promoción del crecimiento del sector a través de la defensa, el desarrollo de normas abiertas y la organización de conferencias de alto nivel como las exposiciones ISC y la conferencia Securing New Ground.

A continuación, una pequeña entrevista a Leire:

-

¿Qué le inspiró para seguir una carrera en el ámbito jurídico y de cumplimiento dentro del campo de la tecnología biométrica?

“Me atraía la emoción de entrar en un sector en el que todavía se están configurando las leyes. Quería el reto y la oportunidad de innovar en legislación, especialmente en la mezcla entre tecnología y derecho. En la tecnología biométrica, donde los avances han sido continuos y rápidos en los últimos años, la normativa es fundamental para comprender y adaptar el uso de estas tecnologías. Este campo requiere no sólo conocer los límites, sino definir creativamente el «cómo sí» y el «cómo no»: orientar sobre cómo integrar las tecnologías de forma responsable en nuestras vidas, garantizando al mismo tiempo que el desarrollo tecnológico y la regulación avancen de la mano”.

-

¿Puede describir el camino recorrido hasta fundar el departamento Legal y de Cumplimiento en Veridas?

“Cuando me uní a Veridas en 2017, ya estaba claro que el cumplimiento legal era una piedra angular para el proyecto. Por ello, uno de los primeros pasos fue establecer un departamento Legal y de Cumplimiento, incluso antes de que se constituyera Veridas oficialmente. Este enfoque fundacional aseguró que todos en la compañía estuvieran, y sigan estando, alineados con la importancia de integrar el cumplimiento, la privacidad y las consideraciones éticas y legales en el desarrollo de las tecnologías biométricas. Este compromiso ha sido crucial para generar confianza y garantizar que nuestros productos respeten siempre las normas más estrictas de privacidad y seguridad”.

-

¿A qué retos se ha enfrentado en su cargo y cómo los ha superado?

“Uno de los retos principales, y de hecho un desafío para cualquier jurista en este campo, es dominar la tecnología que necesitamos regular. Es esencial traspasar los límites legales tradicionales y comprender a fondo las tecnologías. No se puede regular de manera efectiva lo que no se comprende técnicamente. Por ello mi objetivo ha sido aprender continuamente sobre nuestras tecnologías de la mano de mis compañeros y, con eso, mantener relaciones proactivas con reguladores nacionales e internacionales y adaptar las políticas y la forma de proceder”.

-

¿Cómo asegura que Veridas cumple con las leyes internacionales sobre protección de datos (GDPR, CCPA…) e inteligencia artificial?

“El cumplimiento para nosotros no es solo cumplir con los requisitos legales; se trata de superarlos para ofrecer las máximas garantías a nuestros usuarios y clientes. Aplicamos medidas rigurosas de protección de datos, apoyamos a nuestros clientes a entender la tecnología y su regulación, y vamos adaptando periódicamente nuestros marcos de cumplimiento a la luz de la nueva legislación. Para ello, la educación y la formación dentro de nuestro equipo también son cruciales”.

-

Como mujer en el sector tecnológico, ¿cuál ha sido su experiencia en esta industria dominada por los hombres?

“Mi experiencia en este campo ha sido bastante gratificante. Como en todo, la diversidad en el ámbito tecnológico es fundamental para crear soluciones equilibradas e innovadoras. Por ello, me gusta trabajar con mujeres jóvenes en este campo, defender la diversidad y la inclusión, y fomentar el trabajo en equipo. En Veridas me siento afortunada de formar parte de un equipo donde hombres y mujeres siempre me han apoyado. Este sentido de igualdad dentro de nuestra empresa creo que es fundamental para que todos aportemos nuestra mejor versión para contribuir a un objetivo común”.

-

¿Qué papel cree que desempeñará la tecnología biométrica en el futuro de la verificación de la identidad?

“La tecnología biométrica no solo está transformando la verificación de identidad haciéndola más segura y accesible, sino que también está desempeñando un papel fundamental en mejorar la inclusividad en diversos sectores. Ya hay ejemplos muy claros de esto: la tecnología permite que colectivos que tradicionalmente han podido estar en desventaja a la hora de realizar operaciones sencillas del día a día, como personas mayores o quienes tienen alguna discapacidad, puedan verificar su identidad de forma cómoda y segura. Un buen ejemplo lo encontramos en México, donde los pensionistas ahora pueden confirmar que están vivos, para continuar cobrando su pensión, desde casa usando solo su voz. En España, los residentes de la Residencia San José para personas con discapacidad en Pamplona tienen más autonomía e independencia porque ahora pueden hacer algo tan común como abrir la puerta de su propia habitación porque utilizan reconocimiento facial. Estos ejemplos demuestran que la biometría tiene el potencial de reducir la brecha digital y de discapacidad, y prometen un futuro donde la tecnología empodera a todos sin poner en riesgo su privacidad”.

-

¿Qué significa para usted y sus objetivos futuros ganar el premio Women in Biometrics?

“Ganar este premio es un honor increíble que valida los esfuerzos en la implementación ética de la tecnología. Refuerza mi compromiso de seguir abogando por soluciones biométricas responsables que respeten la privacidad del usuario y contribuyan positivamente a la sociedad. De cara al futuro, mi objetivo es continuar influyendo en más normas y legislación mundiales en torno a la biometría y la identidad digital, desde nuestro conocimiento y experiencia”.

-

¿Cómo equilibra la necesidad de innovación con el imperativo de privacidad en el desarrollo de nuevas tecnologías biométricas?

“La innovación y la privacidad no son adversarios; de hecho, cuando se abordan con sensatez, se complementan y potencian mutuamente. En Veridas, estamos firmemente comprometidos con el diseño de soluciones biométricas que integren la privacidad como base, siguiendo los principios de privacidad desde el diseño y por defecto. Este enfoque implica integrar el enfoque de la protección de datos desde la fase inicial de creación del producto y a lo largo de todo su ciclo de vida. Además, consideramos que un profundo conocimiento de la tecnología es fundamental para disipar ideas erróneas y aprovechar al máximo sus ventajas. Como líderes del sector, creemos que tenemos la responsabilidad de desmitificar el funcionamiento de las tecnologías biométricas, garantizando que tanto el público como los reguladores puedan tomar decisiones informadas sobre su uso”.

-

¿Qué tendencias clave prevé en la normativa sobre tecnología biométrica en los próximos años?

“A medida que las tecnologías biométricas se integren aún más en nuestra vida cotidiana, se espera un cambio significativo hacia regulaciones más completas y centradas en la ética. Estamos yendo más allá de la protección de datos ‘básica’ para abordar el uso responsable de estas tecnologías. El futuro de la regulación biométrica probablemente incluirá una aplicación más estricta de las prácticas éticas, garantizando que las tecnologías sean seguras, privadas, diseñadas de manera inclusiva y respetuosas con el medio ambiente. Este cambio implica adoptar una visión holística de lo que significa utilizar la tecnología de manera ética, considerando los impactos más amplios en la sociedad”.

-

¿Puede compartir un ejemplo de un proyecto en Veridas que le haya resultado especialmente desafiante o gratificante?

“Uno de los proyectos más gratificantes ha sido el proceso de aprobación del nuevo Reglamento de Inteligencia Artificial (RIA) y ver cómo nuestra propuesta como empresa se alinea con él. Este Reglamento se promulga en un momento crucial en el que tanto desarrolladores como reguladores y ciudadanos contamos ya con un sólido conocimiento de las tecnologías biométricas, lo que nos permite debatir sus riesgos y aplicaciones desde una perspectiva bien informada y ética. El RIA reconoce explícitamente nuestro derecho a utilizar la biometría de manera voluntaria para acreditar nuestra identidad, al mismo tiempo que establece límites claros contra su uso para la vigilancia masiva e indiscriminada. El trabajo en este ámbito ha reflejado nuestro compromiso con las prácticas éticas y continúa posicionando a Veridas a la vanguardia del cumplimiento normativo y la innovación en tecnologías biométricas”.

-

¿Cómo se fomenta una cultura de cumplimiento y prácticas éticas dentro de Veridas?

“En Veridas, fomentar una cultura de cumplimiento y ética no es una imposición sobrevenida, sino que es parte de nuestra identidad que impregna todos los niveles de la organización, desde el desarrollador más nuevo hasta el CEO. Enfocamos el cumplimiento como un aspecto integral del diseño de nuestros productos y de nuestro modelo de negocio. Vendemos tecnología elaborada desde el más profundo compromiso con el cumplimiento, y eso no es una etiqueta sino un verdadero convencimiento como empresa de que ese debe ser uno de nuestros sellos de identidad. Esto implica adoptar un enfoque proactivo y posibilista, respetando siempre las normas éticas y de cumplimiento aplicables”.

-

De cara al futuro, ¿cómo piensa influir en el debate general sobre la biometría y la privacidad?

“Tengo la intención de continuar participando activamente en el diálogo que se lleva a cabo en foros internacionales y con organismos reguladores. Considero que compartir las experiencias y desafíos que afrontamos en Veridas es fundamental para contribuir a un debate más informado sobre el futuro de la biometría. Asimismo, quiero continuar colaborando en publicaciones de la industria y en los procesos legislativos de distintos países y regiones, con el objetivo de influir de manera positiva en la percepción y regulación de las tecnologías biométricas a nivel global. Estoy plenamente convencida de que si la tecnología se entiende bien, se regula y se usa mejor. Este es nuestro reto como industria”.

-

¿Cómo colaboran el RGPD y el RIA para mejorar la privacidad y la protección de la identidad en Europa?

“El RGPD y el RIA conforman ahora un sólido tándem como referentes en materia de privacidad y uso responsable de la tecnología en toda Europa. El RGPD constituye el pilar fundamental de la protección de datos, al exigir transparencia, consentimiento y protección de los derechos individuales. Por su parte, el RIA va un paso más allá, proporcionando un marco global que evalúa los riesgos asociados a la implementación de diversos tipos de inteligencia artificial, incluyendo los sistemas biométricos. Este enfoque conjunto garantiza una protección integral de los derechos fundamentales y la ética en la era digital. En conjunto, ambos reglamentos aseguran que las tecnologías impulsadas por la IA respeten la privacidad y fomenten la confianza, aspectos esenciales en la actualidad. Esta sinergia normativa sirve como modelo a seguir para el desarrollo de marcos similares a escala internacional. Como lo demuestra el impacto del RGPD en las leyes de privacidad de América Latina, los principios establecidos por este reglamento y el RIA podrían inspirar desarrollos regulatorios análogos en los Estados Unidos, guiando la implementación ética de la IA en diversos contextos legales”.

-

¿Cómo cree que el RGPD y la colaboración con el RIA influirán en la estrategia y el desarrollo de productos de Veridas?

“Como decía, en Veridas el cumplimiento normativo no se limita a una mera obligación; lo consideramos una herramienta fundamental para establecer límites claros, aquellos que definen el “sí” y el “no”, y que nos guían en la creación de soluciones confiables (partiendo de esos “cómo sí” y “cómo no”). Estas soluciones permiten a las personas demostrar su identidad de manera sencilla y segura, simplemente siendo quienes son, y el RGPD y el RIA avalan ese uso informado y voluntario de la tecnología. Nuestro estricto apego a las normas de cumplimiento nos da una clara ventaja competitiva, ya que garantiza a nuestros clientes nuestro compromiso con una tecnología responsable e innovadora,y esto es permeable a los ciudadanos que utilizan esos sistemas. Este doble enfoque en el cumplimiento, que va más allá de lo exigido por la ley, ha sido siempre una piedra angular de nuestra propuesta de valor en los mercados globales y lo seguirá siendo”.

Esta actualización tiene como objetivo renovar y mejorar el reglamento original eIDAS para adaptarlo a los avances tecnológicos y las nuevas necesidades del mercado digital de la UE.

¿Qué es el reglamento eIDAS 2 de la UE?

El eIDAS 2 anuncia una evolución significativa en la gestión de la identificación electrónica y la firma dentro de la Unión Europea. Su objetivo principal es mejorar la seguridad y la flexibilidad, asegurando la utilización fluida de identidades digitales en varios contextos, incluyendo cruces fronterizos, firma de documentos en línea y acceso a servicios públicos. Las innovaciones notables introducidas por eIDAS 2 incluyen:

- Wallets Universales de Identidad Digital: Imagina un repositorio digital similar a tu billetera física, pero que reside convenientemente en tu teléfono inteligente o computadora. Este cofre digital capacita a los usuarios para almacenar sus pruebas de identificación de manera segura y utilizarlas fácilmente en cualquier lugar dentro de la UE.

- Acceso Transfronterizo Simplificado: Despídete de los procesos engorrosos asociados con la utilización de identidades digitales en los estados miembros de la UE. eIDAS 2 agiliza esta experiencia, facilitando un acceso más suave a los servicios independientemente de las fronteras geográficas.

- Medidas Mejoradas de Protección de Datos: Con eIDAS 2, se implementan regulaciones estrictas para fortalecer la seguridad y la confidencialidad de los datos personales. Es importante destacar que se otorga a las personas una mayor autonomía sobre sus datos, permitiendo compartir selectivamente según los requisitos específicos de cada servicio.

- Accesibilidad Ampliada de Servicios a través de Identidades Digitales: El alcance de los servicios que se pueden acceder mediante identidades digitales se amplía bajo eIDAS 2. Esta expansión tiene como objetivo abrazar de manera inclusiva a más personas dentro del ámbito digital, fomentando la participación generalizada en transacciones e interacciones digitales.

eIDAS 2 se erige como un avance fundamental, redefiniendo el panorama de la gestión de identidades digitales dentro de la UE mientras prioriza la seguridad, la accesibilidad y el empoderamiento del usuario.

La regulación eIDAS, sentando las bases para la identificación electrónica

El reglamento eIDAS entró en vigor el 1 de julio de 2016. Hasta entonces, la Directiva 1999/93/CE había regulado los servicios de identificación electrónica. Este reglamento reconoció la validez de las firmas electrónicas, que se consideraban equivalentes a las firmas manuscritas y tenían validez en los tribunales.

Sin embargo, como sucede con las directivas a nivel europeo, estas son interpretables para cada Estado miembro, por lo que el reconocimiento y la validez de las firmas electrónicas entre diferentes países y sus tribunales era una complicación.

Con la creación del Reglamento eIDAS, se ha logrado una aplicación directa de las regulaciones y un marco común para todos los estados miembros.

Es importante destacar que aunque el reglamento eIDAS entró en vigor en 2016, algunos de sus requisitos se han implementado progresivamente siguiendo los plazos establecidos.

Desde su entrada en vigor, eIDAS ha tenido un impacto significativo en el mercado único digital de la UE al establecer un marco para la identificación electrónica, las firmas electrónicas y los servicios de confianza que permiten transacciones electrónicas seguras y sin fricciones transfronterizas.

¿Qué regula el nuevo Reglamento eIDAS?

El reglamento eIDAS pionero de la Unión Europea, formalmente consagrado como Reglamento de la UE 2014/914, ha desempeñado un papel fundamental en el establecimiento de puntos de referencia para la identificación electrónica y los servicios de confianza en toda la UE. Ahora, sobre la base de este marco fundacional actualizado, denominado eIDAS 2, el Reglamento de la UE 2024/1183 ha sido oficialmente revelado, facilitando las interacciones digitales y elevándolas a nuevas alturas.

eIDAS 2 representa un hito significativo en la evolución continua de la gobernanza de la identidad digital dentro de la UE, prometiendo una eficiencia, seguridad e interoperabilidad mejoradas en los ámbitos digitales.

¿Cuándo entra en vigor eIDAS 2?

Aunque el eIDAS 2 entrará en vigor el 20 de mayo de 2024, esta fecha marca el inicio de un período de aplicación gradual. Los Estados miembros dispondrán de varios plazos para adoptar y aplicar plenamente las nuevas medidas, lo que garantizará una integración gradual y estructurada de las normas de identidad digital actualizadas.

Una vez que se adopte el Reglamento eIDAS 2, debe publicarse en el Diario Oficial de la Unión Europea y entrará en vigor 20 días después de su publicación.

Septiembre de 2024 marca el plazo crucial para que los Estados miembros integren eIDAS 2 en sus marcos legislativos nacionales, asegurando uniformidad y cumplimiento en toda la Unión Europea.

A lo largo del cuarto trimestre de 2024 y el primer semestre de 2025, los esfuerzos dedicados se dirigirán hacia la implementación de iniciativas de Proveedor de Servicios de Confianza Cualificado (QTSP) destinadas a facilitar la adopción de la Billetera de Identidad Digital de la Unión Europea (EUDI) dentro de los Estados miembros. Esta fase comprende procesos integrales y desarrollos técnicos para permitir una integración sin problemas.

Para septiembre de 2026, se ordena a los proveedores de servicios de confianza que se alineen con los requisitos actualizados de eIDAS 2, mientras que se espera que los Estados miembros de la UE desplieguen la Billetera EUDI, marcando un hito significativo en la adopción más amplia de los estándares de identidad digital.

Los años 2025 a 2026 están designados para las etapas iniciales de desarrollo, refinamiento y supervisión supervisadas por la Comisión Europea. Concurrentemente, los ciudadanos, empresas e instituciones pasarán por un período de adaptación. Además, las medidas rigurosas delineadas en el Artículo 45e de eIDAS 2 requieren la verificación de los atributos del sistema de autenticación dentro de los 24 meses posteriores a la aprobación.

Desde 2025 hasta 2027, se centrarán los esfuerzos en especificar y desarrollar requisitos para la Autenticación Fuerte del Cliente (SCA) en la identificación en línea, particularmente con la integración de la Billetera EUDI. Este período también implica definir requisitos para grandes plataformas en línea y fomentar la aceptación de la Billetera EUDI como un medio de autenticación reconocido en todas las administraciones públicas, como lo exige el Artículo 5f.

Mirando hacia el futuro hasta 2030, el objetivo ambicioso es lograr una adopción del 80% entre los ciudadanos y empresas de la UE que utilicen la Billetera EUDI bajo el marco estandarizado de eIDAS 2.0. Esta adopción depende de los esfuerzos de adaptación proactiva realizados por organizaciones, empresas e instituciones en toda la UE.

¿Por qué es importante eIDAS 2?

eIDAS 2 es fundamental para modernizar las interacciones digitales dentro de la Unión Europea.

Al mejorar los servicios de identificación electrónica y confianza, fomenta un entorno más seguro y flexible para utilizar identidades digitales en cruzar fronteras, firmar documentos en línea y acceder a servicios públicos.

La regulación introduce carteras universales de identidad digital, simplificando el acceso transfronterizo y fortaleciendo las medidas de protección de datos.

Su implementación faseada garantiza una integración estructurada, empoderando a los ciudadanos con un mayor control sobre sus datos personales mientras facilita procesos de autenticación sin problemas.

Además, eIDAS 2 estimula la innovación e interoperabilidad, permitiendo la expansión de servicios digitales y fomentando una participación generalizada en la economía digital.

En general, eIDAS 2 significa un paso significativo hacia la armonización de los estándares de identidad digital, promoviendo la confianza, la seguridad y la eficiencia en las interacciones digitales en el panorama de la UE.

¿Cuáles son las diferencias entre eIDAS y eIDAS 2?

Las principales características nuevas que introducirá eIDAS 2 sobre el marco actual del Reglamento eIDAS son:

- Ampliar el alcance de la regulación para incluir servicios digitales transfronterizos adicionales, como la autenticación y la identificación de dispositivos.

- Fortalecer la seguridad y privacidad de las identidades electrónicas y los servicios de confianza.

- Establecer un marco para la creación y uso de identidades digitales. Estas llamadas billeteras de identidad permiten a individuos y empresas crear y utilizar identidades digitales sin verificación gubernamental.

- Simplificar las identidades digitales y los servicios de confianza en los procesos de contratación pública y mejorar la interoperabilidad entre los sistemas nacionales.

¿Cómo obtengo un certificado eIDAS?

Para obtener un certificado eIDAS, típicamente necesitas seguir estos pasos:

- Selecciona un Proveedor de Servicios de Confianza Cualificado (QTSP): Elige un QTSP que esté acreditado para emitir certificados eIDAS. Estos proveedores están autorizados para emitir certificados que cumplan con las regulaciones eIDAS.

- Elige el Tipo de Certificado: Determina el tipo específico de certificado eIDAS que necesitas según tus necesidades, como para firmas electrónicas, sellos o autenticación de sitios web.

- Proporciona Identificación y Documentación: Deberás presentar documentos de identificación y cualquier otra documentación requerida al QTSP. Esto puede incluir identificación personal, documentos de registro empresarial u otros documentos relevantes.

- Proceso de Verificación: El QTSP verificará tu identidad y la información proporcionada. Este proceso puede involucrar verificación en persona, verificación en línea o una combinación de ambas, dependiendo del tipo de certificado y los procedimientos del QTSP.

- Emisión del Certificado: Una vez que tu identidad y documentación sean verificadas, el QTSP te emitirá el certificado eIDAS. Este certificado típicamente incluirá claves criptográficas que te permitirán firmar documentos digitalmente, autenticar sitios web o realizar otras acciones relevantes según el tipo de certificado obtenido.

- Instalación y Configuración: Después de recibir el certificado, deberás instalarlo en tus dispositivos o sistemas y configurar cualquier software necesario para utilizarlo en transacciones electrónicas o para fines de autenticación.

Recuerda adherirte a cualquier guía o requisito específico establecido por el QTSP durante el proceso de solicitud para garantizar una emisión exitosa y sin problemas de tu certificado eIDAS.

¿Cómo funciona eIDAS?

eIDAS, que significa Identificación Electrónica, Autenticación y Servicios de Confianza, es un reglamento implementado por la Unión Europea para establecer un marco para transacciones electrónicas entre los estados miembros. Así es cómo funciona eIDAS:

- Estandarización: eIDAS establece estándares comunes para la identificación electrónica y los servicios de confianza, asegurando consistencia e interoperabilidad entre los países de la UE. Esto permite que individuos y empresas utilicen sus identidades electrónicas (eIDs) y firmas digitales en diferentes países con reconocimiento legal.

- Identificación Electrónica (eID): eIDAS facilita la emisión y reconocimiento de la identificación electrónica por parte de los estados miembros. Las personas pueden utilizar sus eIDs para acceder a servicios en línea, firmar documentos y autenticarse de manera segura en varias transacciones.

- Servicios de Confianza: eIDAS define varios servicios de confianza, incluidas firmas electrónicas, sellos electrónicos, sellado de tiempo y servicios de entrega registrada electrónica. Estos servicios ayudan a garantizar la integridad, autenticidad y confidencialidad de las transacciones electrónicas, proporcionando un marco legal para su uso.

- Reconocimiento Mutuo: Uno de los principios clave de eIDAS es el reconocimiento mutuo, lo que significa que los estados miembros deben reconocer y aceptar eIDs, firmas electrónicas y otros servicios de confianza emitidos por otros países de la UE. Esto simplifica las transacciones transfronterizas y mejora las interacciones digitales dentro de la UE.

- Proveedores de Servicios de Confianza Cualificados (QTSPs): eIDAS regula las actividades de los QTSPs, que están autorizados para emitir certificados cualificados para firmas electrónicas, sellos y otros servicios de confianza. Estos certificados cumplen con estrictos requisitos de seguridad y confiabilidad establecidos por eIDAS.

En general, eIDAS tiene como objetivo promover la confianza, la seguridad y la eficiencia en las transacciones electrónicas dentro de la UE al proporcionar un marco legal armonizado para la identificación electrónica y los servicios de confianza.

¿Cómo cumplo con eIDAS?

Cumplir con eIDAS implica asegurarse de que tus transacciones electrónicas y prácticas de gestión de identidad cumplan con las regulaciones establecidas en la legislación. Aquí hay algunos pasos para ayudarte a cumplir con eIDAS:

- Comprende los Requisitos de eIDAS: Familiarízate con los requisitos específicos y obligaciones establecidas en el reglamento eIDAS. Esto incluye disposiciones relacionadas con la identificación electrónica, firmas electrónicas, servicios de confianza y el papel de los proveedores de servicios de confianza cualificados (QTSPs).

- Evalúa tus Prácticas Actuales: Realiza una evaluación exhaustiva de tus prácticas actuales de identificación electrónica y servicios de confianza para identificar cualquier brecha o área donde pueda faltar el cumplimiento. Esto puede implicar revisar tus procedimientos para firmas electrónicas, métodos de autenticación y medidas de protección de datos.

- Selecciona Proveedores de Servicios de Confianza Cualificados (QTSPs): Si necesitas servicios de confianza cualificados, como firmas electrónicas cualificadas o sellos, elige QTSPs que estén acreditados y autorizados bajo eIDAS para proporcionar estos servicios. Asegúrate de que cualquier certificado o servicio obtenido de los QTSPs cumpla con los requisitos de eIDAS.

- Implementa Medidas Técnicas y Organizacionales: Implementa medidas técnicas y organizacionales apropiadas para garantizar la seguridad e integridad de las transacciones electrónicas y los procesos de gestión de identidad. Esto puede incluir protocolos de encriptación, controles de acceso, mecanismos de autenticación y medidas de protección de datos.

- Capacita a los Empleados: Proporciona programas de capacitación y concienciación para los empleados involucrados en transacciones electrónicas y gestión de identidad para asegurarte de que comprendan sus responsabilidades y cómo cumplir con los requisitos de eIDAS. Esto puede incluir capacitación en procesos de firma electrónica, procedimientos de autenticación y prácticas de protección de datos.

- Documenta los Esfuerzos de Cumplimiento: Mantén una documentación detallada de tus esfuerzos de cumplimiento, incluidas políticas, procedimientos y evidencia de cumplimiento con los requisitos de eIDAS. Esta documentación será valiosa para demostrar el cumplimiento a las autoridades reguladoras si es necesario.

- Mantente Informado: Mantente al tanto de cualquier cambio o actualización en las regulaciones eIDAS y las orientaciones emitidas por las autoridades regulatorias. Esto ayudará a garantizar el cumplimiento continuo con los requisitos en constante evolución y las mejores prácticas en identificación electrónica y servicios de confianza.

Siguiendo estos pasos y asegurando una vigilancia y adhesión continuas a los requisitos de eIDAS, puedes cumplir efectivamente con la regulación y promover la confianza, seguridad y eficiencia en tus transacciones electrónicas y prácticas de gestión de identidad.

]]>En lugar de introducir una contraseña, los usuarios se autentican mediante métodos alternativos como los datos biométricos, tales como el reconocimiento facial o el reconocimiento de voz.

Al eliminar la necesidad de que los usuarios recuerden contraseñas complejas o las restablezcan con frecuencia, la autenticación sin contraseña mejora la seguridad y la experiencia del usuario.

A su vez, este tipo de autenticación mitiga el riesgo de ataques relacionados con contraseñas, como la fuerza bruta o el phishing, al tiempo que agiliza el proceso de inicio de sesión.

Con la autenticación sin contraseña, los usuarios pueden acceder a sus cuentas de forma rápida y segura, sin la molestia de tener que gestionar contraseñas.

¿Por qué las contraseñas no son seguras?

Las contraseñas han sido durante mucho tiempo el método estándar para autenticar a los usuarios en diversas plataformas y servicios en línea. Sin embargo, son intrínsecamente vulnerables a una serie de amenazas para la seguridad.

Una de las principales razones por las que las contraseñas no son seguras es su susceptibilidad a los ataques de fuerza bruta. Los piratas informáticos pueden emplear programas automatizados para probar sistemáticamente numerosas combinaciones de caracteres hasta que consiguen adivinar la contraseña correcta.

Además, muchos usuarios tienden a crear contraseñas débiles que son fáciles de adivinar o a reutilizar la misma contraseña en varias cuentas, lo que compromete aún más su seguridad.

Además, las contraseñas pueden ser robadas mediante ataques de phishing, en los que los atacantes engañan a los usuarios para que divulguen sus credenciales de acceso a través de correos electrónicos o sitios web fraudulentos.

¿Cómo funciona la autenticación sin contraseña?

La autenticación sin contraseña pretende subsanar las deficiencias de los sistemas tradicionales basados en contraseñas eliminando la necesidad de que los usuarios recuerden contraseñas complejas.

En su lugar, se basa en métodos alternativos para verificar la identidad de un usuario, como la autenticación biométrica, que utiliza características físicas únicas, como rasgos faciales o de voz, para confirmar la identidad de un usuario.

Otro método es el uso de la tecnología zero data, con la que podemos crear un vector biométrico irreversible, garantizando que la imagen original nunca pueda reconstruirse.

¿Es segura la autenticación sin contraseña?

Aunque ningún método de autenticación es totalmente inmune a los riesgos de seguridad, la autenticación sin contraseña ofrece varias ventajas en términos de seguridad.

Al eliminar la dependencia de contraseñas estáticas, la autenticación sin contraseña mitiga el riesgo de ataques relacionados con contraseñas.

La autenticación biométrica, en particular, ofrece un alto nivel de seguridad, ya que los datos biométricos son únicos para cada individuo y difíciles de replicar.

Además, la tecnología zero data ofrece una fuerte protección contra el acceso no autorizado, ya que la clave privada permanece almacenada de forma segura en el dispositivo del usuario y nunca se transmite a través de la red.

Ventajas de la autenticación sin contraseña

La autenticación sin contraseña ofrece varias ventajas sobre los sistemas tradicionales basados en contraseñas.

Una de las principales ventajas es la mejora de la seguridad, ya que los métodos sin contraseña reducen el riesgo de ataques relacionados con contraseñas y accesos no autorizados.

Además, la autenticación sin contraseña mejora la experiencia del usuario al eliminar la necesidad de que éste recuerde contraseñas complejas o las restablezca con frecuencia.

Esto puede aumentar la productividad y reducir la frustración tanto de los usuarios como de los administradores de TI.

Además, la autenticación sin contraseña puede agilizar el proceso de inicio de sesión, haciendo que sea más rápido y cómodo para los usuarios acceder a sus cuentas a través de múltiples dispositivos.

¿Es mejor la autenticación sin contraseña que con contraseña?

La autenticación sin contraseña supera a los sistemas tradicionales basados en contraseñas por varias razones.

En primer lugar, mejora la seguridad al eliminar la vulnerabilidad asociada a las contraseñas estáticas. En su lugar, los métodos sin contraseña se basan en factores de autenticación más seguros, como los datos biométricos o la tecnología zero data, que son intrínsecamente difíciles de replicar o interceptar.

En segundo lugar, los métodos sin contraseña mejoran la experiencia del usuario al simplificar el proceso de inicio de sesión. Los usuarios ya no tienen que recordar contraseñas complejas ni restablecerlas con frecuencia, lo que reduce la frustración y los posibles errores. Este enfoque racionalizado aumenta la productividad y la satisfacción del usuario.

Además, la autenticación sin contraseña se ajusta a las normas y mejores prácticas de seguridad modernas, ofreciendo una solución proactiva para hacer frente a las amenazas de ciberseguridad en evolución. Al adoptar métodos de autenticación innovadores, las organizaciones pueden proteger mejor la información confidencial y evitar el acceso no autorizado.

En general, el cambio hacia la autenticación sin contraseña representa un avance significativo en seguridad, facilidad de uso y cumplimiento, lo que la convierte en una alternativa superior a los sistemas tradicionales basados en contraseñas.

¿Cuál es la diferencia entre contraseñas de un solo uso y OTP?

Las contraseñas de un solo uso (OTP) son una forma de autenticación que implica la generación de un código único, normalmente enviado al dispositivo registrado del usuario a través de SMS, correo electrónico o una app de autenticación dedicada.

A diferencia de las contraseñas tradicionales, las OTP son temporales y sólo pueden utilizarse una vez, lo que reduce el riesgo de acceso no autorizado incluso si se intercepta el código.

Sin embargo, las OTP siguen dependiendo de un secreto compartido (el código) entre el usuario y el proveedor de servicios, que puede ser vulnerable a la interceptación o a los ataques de suplantación de identidad.

En cambio, la autenticación sin contraseña elimina por completo la necesidad de que los usuarios introduzcan una contraseña estática o una OTP.

En su lugar, se basa en métodos alternativos para verificar la identidad del usuario, como datos biométricos o claves criptográficas.

Al eliminar la dependencia de los secretos compartidos, la autenticación sin contraseña ofrece un mayor nivel de seguridad y comodidad en comparación con los sistemas basados en OTP.

¿Cuál es la diferencia entre 2FA y la autenticación sin contraseña?

La autenticación de dos factores (2FA) es una medida de seguridad que requiere que los usuarios proporcionen dos formas diferentes de verificación antes de obtener acceso a una cuenta o sistema.

Normalmente, esto implica algo que el usuario conoce (como una contraseña) y algo que el usuario tiene (como un dispositivo móvil o un token de seguridad).

Aunque la 2FA mejora la seguridad al añadir una capa adicional de autenticación más allá de una simple contraseña, sigue dependiendo del uso de credenciales estáticas, que pueden ser vulnerables a diversos ataques.

En cambio, la autenticación sin contraseña elimina por completo la necesidad de credenciales estáticas, sustituyéndolas por métodos alternativos de verificación de la identidad de un usuario, como la biometría o la identificación zero data. Algo que el usuario es.

Al eliminar la dependencia de contraseñas u OTP, la autenticación sin contraseña ofrece una alternativa más segura y fácil de usar que los métodos de autenticación tradicionales como 2FA.

]]>La verificación de la identidad utiliza datos biométricos y otros métodos para confirmar la identidad de las personas. Garantiza el acceso seguro a los servicios, realiza transacciones y verifica las identidades a distancia. Los datos biométricos, como el reconocimiento facial o de voz, identifican a las personas de forma única, mejorando la seguridad.

Estos datos se capturan y se comparan con datos de referencia almacenados para su verificación. Otros factores de autenticación, como contraseñas o tokens, refuerzan aún más la seguridad.

A pesar de sus ventajas, la verificación de la identidad digital plantea problemas de privacidad, por lo que requiere medidas de seguridad sólidas y el cumplimiento de la normativa para salvaguardar los datos de las personas y mantener la confianza en el sistema.

¿Cómo se verifica la identidad de una persona?

Para verificar la identidad de una persona, primero hay que disponer de una plataforma de verificación de identidad. La verificación de la identidad suele implicar varios pasos.

En primer lugar, se recopilan datos biométricos como rasgos faciales o de voz.